行情

新聞

分析

使用者

快訊

財經日曆

學習

數據

- 名稱

- 最新值

- 前值

VIP跟單

所有跟單

所有比賽

法國HICP月增率終值 (11月)

法國HICP月增率終值 (11月)公:--

預: --

前: --

中國大陸未償還貸款增長年增率 (11月)

中國大陸未償還貸款增長年增率 (11月)公:--

預: --

前: --

中國大陸M2貨幣供應量年增率 (11月)

中國大陸M2貨幣供應量年增率 (11月)公:--

預: --

前: --

中國大陸M0貨幣供應量年增率 (11月)

中國大陸M0貨幣供應量年增率 (11月)公:--

預: --

前: --

中國大陸M1貨幣供應量年增率 (11月)

中國大陸M1貨幣供應量年增率 (11月)公:--

預: --

前: --

印度CPI年增率 (11月)

印度CPI年增率 (11月)公:--

預: --

前: --

印度存款增長年增率

印度存款增長年增率公:--

預: --

前: --

巴西服務業增長年增率 (10月)

巴西服務業增長年增率 (10月)公:--

預: --

前: --

墨西哥工業產值年增率 (10月)

墨西哥工業產值年增率 (10月)公:--

預: --

前: --

俄羅斯貿易帳 (10月)

俄羅斯貿易帳 (10月)公:--

預: --

前: --

費城聯邦儲備銀行主席保爾森發表講話

費城聯邦儲備銀行主席保爾森發表講話 加拿大營建許可月增率 (季調後) (10月)

加拿大營建許可月增率 (季調後) (10月)公:--

預: --

前: --

加拿大批發銷售年增率 (10月)

加拿大批發銷售年增率 (10月)公:--

預: --

前: --

加拿大批發庫存月增率 (10月)

加拿大批發庫存月增率 (10月)公:--

預: --

前: --

加拿大批發庫存年增率 (10月)

加拿大批發庫存年增率 (10月)公:--

預: --

前: --

加拿大批發銷售月增率 (季調後) (10月)

加拿大批發銷售月增率 (季調後) (10月)公:--

預: --

前: --

德國貿易經常帳 (未季調) (10月)

德國貿易經常帳 (未季調) (10月)公:--

預: --

前: --

美國當週鑽井總數

美國當週鑽井總數公:--

預: --

前: --

美國當周石油鑽井總數

美國當周石油鑽井總數公:--

預: --

前: --

日本短觀小型製造業前景指數 (第四季度)

日本短觀小型製造業前景指數 (第四季度)公:--

預: --

前: --

日本短觀大型非製造業景氣判斷指數 (第四季度)

日本短觀大型非製造業景氣判斷指數 (第四季度)公:--

預: --

前: --

日本短觀大型非製造業前景指數 (第四季度)

日本短觀大型非製造業前景指數 (第四季度)公:--

預: --

前: --

日本短觀大型製造業前景指數 (第四季度)

日本短觀大型製造業前景指數 (第四季度)公:--

預: --

前: --

日本短觀小型製造業景氣判斷指數 (第四季度)

日本短觀小型製造業景氣判斷指數 (第四季度)公:--

預: --

前: --

日本短觀大型製造業景氣判斷指數 (第四季度)

日本短觀大型製造業景氣判斷指數 (第四季度)公:--

預: --

前: --

日本短觀大型企業資本支出年增率 (第四季度)

日本短觀大型企業資本支出年增率 (第四季度)公:--

預: --

前: --

英國Rightmove住宅銷售價格指數年增率 (12月)

英國Rightmove住宅銷售價格指數年增率 (12月)公:--

預: --

前: --

中國大陸工業產出年增率 (年初至今) (11月)

中國大陸工業產出年增率 (年初至今) (11月)公:--

預: --

前: --

中國大陸城鎮失業率 (11月)

中國大陸城鎮失業率 (11月)公:--

預: --

前: --

沙地阿拉伯CPI年增率 (11月)

沙地阿拉伯CPI年增率 (11月)公:--

預: --

前: --

歐元區工業產出年增率 (10月)

歐元區工業產出年增率 (10月)--

預: --

前: --

歐元區工業產出月增率 (10月)

歐元區工業產出月增率 (10月)--

預: --

前: --

加拿大成屋銷售月增率 (11月)

加拿大成屋銷售月增率 (11月)--

預: --

前: --

歐元區儲備資產總額 (11月)

歐元區儲備資產總額 (11月)--

預: --

前: --

英國通膨預期

英國通膨預期--

預: --

前: --

加拿大全國經濟信心指數

加拿大全國經濟信心指數--

預: --

前: --

加拿大新屋開工率 (11月)

加拿大新屋開工率 (11月)--

預: --

前: --

美國紐約聯邦儲備銀行製造業就業指數 (12月)

美國紐約聯邦儲備銀行製造業就業指數 (12月)--

預: --

前: --

美國紐約聯邦儲備銀行製造業指數 (12月)

美國紐約聯邦儲備銀行製造業指數 (12月)--

預: --

前: --

加拿大核心消費者物價指數 (CPI) 年增率 (11月)

加拿大核心消費者物價指數 (CPI) 年增率 (11月)--

預: --

前: --

加拿大製造業未完成訂單月增率 (10月)

加拿大製造業未完成訂單月增率 (10月)--

預: --

前: --

美國紐約聯邦儲備銀行製造業物價獲得指數 (12月)

美國紐約聯邦儲備銀行製造業物價獲得指數 (12月)--

預: --

前: --

美國紐約聯邦儲備銀行製造業新訂單指數 (12月)

美國紐約聯邦儲備銀行製造業新訂單指數 (12月)--

預: --

前: --

加拿大製造業新訂單月增率 (10月)

加拿大製造業新訂單月增率 (10月)--

預: --

前: --

加拿大核心消費者物價指數 (CPI) 月增率 (11月)

加拿大核心消費者物價指數 (CPI) 月增率 (11月)--

預: --

前: --

加拿大截尾均值CPI年增率 (季調後) (11月)

加拿大截尾均值CPI年增率 (季調後) (11月)--

預: --

前: --

加拿大製造業庫存月增率 (10月)

加拿大製造業庫存月增率 (10月)--

預: --

前: --

加拿大CPI年增率 (11月)

加拿大CPI年增率 (11月)--

預: --

前: --

加拿大CPI月增率 (11月)

加拿大CPI月增率 (11月)--

預: --

前: --

加拿大CPI年增率 (季調後) (11月)

加拿大CPI年增率 (季調後) (11月)--

預: --

前: --

加拿大核心消費者物價指數 (CPI) 月增率 (季調後) (11月)

加拿大核心消費者物價指數 (CPI) 月增率 (季調後) (11月)--

預: --

前: --

加拿大CPI月增率 (季調後) (11月)

加拿大CPI月增率 (季調後) (11月)--

預: --

前: --

聯準會理事米蘭發表演說

聯準會理事米蘭發表演說 美國NAHB房產市場指數 (12月)

美國NAHB房產市場指數 (12月)--

預: --

前: --

澳洲綜合PMI初值 (12月)

澳洲綜合PMI初值 (12月)--

預: --

前: --

澳洲服務業PMI初值 (12月)

澳洲服務業PMI初值 (12月)--

預: --

前: --

澳洲製造業PMI初值 (12月)

澳洲製造業PMI初值 (12月)--

預: --

前: --

日本製造業PMI初值 (季調後) (12月)

日本製造業PMI初值 (季調後) (12月)--

預: --

前: --

英國失業金申請人數 (11月)

英國失業金申請人數 (11月)--

預: --

前: --

英國失業率 (11月)

英國失業率 (11月)--

預: --

前: --

英國三個月ILO失業率 (10月)

英國三個月ILO失業率 (10月)--

預: --

前: --

無匹配數據

“斯諾登事件”迄今已近十年,伴隨著“棱鏡門”的曝光,國家級網絡攻擊行為逐漸浮出水面。

“斯諾登事件”迄今已近十年,伴隨著“棱鏡門”的曝光,國家級網絡攻擊行為逐漸浮出水面。早在此前,已有多方信息顯示,美相關機構利用其技術和先發優勢針對他國開展網絡攻擊行為。為系統呈現美情報機構開展全球網絡攻擊活動的情況,中國網絡安全產業聯盟(CCIA)精心編制,並於今日發布了《美國情報機構網絡攻擊的歷史回顧——基於全球網絡安全界披露信息分析》(以下簡稱《報告》)。

《報告》立足網絡安全專業視角,堅持科學、客觀、中立原則,基於全球數十家網絡安全企業、研究機構及專家學者的近千份研究文獻,充分整合各方分析過程及研究成果,力求通過業界和學界的分析實證,努力呈現美相關機構對他國進行網絡攻擊的情況,揭示網絡霸權對全球網絡空間秩序構成的重大破壞及嚴重威脅。

《報告》按照時間和事件脈絡,共分為13篇,主要包括美國情報機構網絡攻擊他國關鍵基礎設施,進行無差別網絡竊密與監控,植入後門污染標準及供應鏈源頭,開發網絡攻擊武器並造成洩露,所售商用攻擊平台失控而成為黑客利器,干擾和打壓正常的國際技術交流與合作,打造符合美國利益的標準及秩序,阻礙全球信息技術發展,製造網絡空間的分裂與對抗等。

各篇概要如下:

2010年美國情報機構使用“震網”病毒(Stuxnet)攻擊伊朗核設施,打開了網絡戰的“潘多拉魔盒”。在信息技術發展歷史上,出現過大量網絡病毒和攻擊事件,但“震網”事件是首個得到充分技術實證、對現實世界中的關鍵工業基礎設施造成了與傳統物理毀傷等效的網絡攻擊行動。全球網絡安全廠商與專家的接力分析,對這次攻擊行動進行了十分充分的畫像,逐步將幕後黑手鎖定美國情報機構。

2010年6月,白俄羅斯網絡安全公司VirusBlokAda技術人員在伊朗客戶電腦中發現了一種新的蠕蟲病毒,根據代碼中出現的特徵字“stux”將其命名為“Stuxnet”;

2010年9月,美國網絡安全廠商賽門鐵克披露“震網”病毒的基本情況、傳播方法、攻擊目標,及病毒演化過程;

俄羅斯網絡安全廠商卡巴斯基針對“震網”病毒先後發表數十篇報告,從功能行為、攻擊目標、漏洞利用、規避對抗、命令和控制服務器等多方面進行全面分析,尤其討論了“震網”病毒所利用的LNK漏洞和具有簽名的驅動程序,並指出如此復雜的攻擊只能在“國家支持下”才可進行;

中國網絡安全廠商安天陸續發布3篇報告,分析“震網”病毒的攻擊過程、傳播方式、攻擊意圖、文件衍生關係和利用的多個零日漏洞、更新方式及USB擺渡傳播條件的技術機理,總結其攻擊特點和對工業控制系統現場設備的影響過程,並推測可能的攻擊場景,搭建環境模擬其對工控系統的攻擊過程;

2013年11月,德國IT安全專家拉爾夫·朗納(Ralph Langner)先後發表兩篇文章,將“震網”事件稱為“網絡戰的教科書範例”,基於對“震網”病毒兩個版本及攻擊事件的跟踪研究,概括性地勾畫了“網絡戰產生物理性戰果”的具體實現方法和作戰流程。

全球網絡安全廠商逐步證實更加複雜的“毒曲”(Duqu)“火焰”(Flame)以及“高斯”(Gauss)等病毒與“震網”同源,與其同期甚至更早前就已經開始傳播。

2011年10月,匈牙利安全團隊CrySyS發現了一個與“震網”非常類似的病毒樣本,稱之為Duqu (“毒曲”),在與“震網”進行對比後,研究人員確定二者極具相似性;

2011年10月,賽門鐵克發布報告,詳細分析了“毒曲”病毒的全球感染情況、安裝過程及加載邏輯;

卡巴斯基從2011年10月起,陸續發布了關於“毒曲”病毒的十篇分析報告,認為“毒曲”是一個多功能框架,具有高度可定制性和通用性。 2015年6月,卡巴斯基捕獲到了“毒曲”病毒對其進行的攻擊,分析認為攻擊者意圖監控並竊取其源代碼,只有國家支持的團隊才有能力做到;

2012年5月,安天發布報告分析“毒曲”病毒的模塊結構、編譯器架構、關鍵功能,指出“毒曲”與“震網”在結構和功能上具有一定的相似性,並根據編碼心理學,判斷二者俱有同源性;

2012年4月,伊朗石油部和伊朗國家石油公司遭到“火焰”病毒攻擊。卡巴斯基分析認為“火焰”是當時攻擊機制最複雜、威脅程度最高的計算機病毒之一,結構複雜度是“震網”病毒的20倍,幕後團隊很可能由政府機構操縱;

2012年5月,安天發布報告,分析了“火焰”病毒的運行邏輯、傳播機理和主要模塊功能,認為“火焰”是一個比“震網”具有更多模塊的複雜組件化木馬,其漏洞攻擊模塊中包含曾被“震網”病毒使用過的USB攻擊模塊,佐證了二者的同源關係;

2012年8月,卡巴斯基發現“高斯”病毒,稱有足夠證據表明“高斯”與“火焰”“震網”密切相關,由與“震網”“毒曲”“火焰”相關的組織創建;

2019年9月,安天經過持續跟踪研究發布報告“震網事件的九年再复盤與思考”,分析了“震網”各個版本的特點、產生原因、作用機理、相關高級惡意代碼工程框架,以及“震網”“毒曲”“火焰”“高斯”“方程式組織”所使用惡意代碼間的關聯。

2013年6月5日,英國《衛報》率先報導美國中央情報局(CIA)情報職員斯諾登爆料的NSA代號為“棱鏡”(PRISM)秘密項目,曝光了包括微軟、雅虎、谷歌、蘋果等在內的9家國際網絡巨頭配合美國政府秘密監聽通話記錄、電子郵件、視頻和照片等信息,甚至入侵包括德國、韓國在內的多個國家的網絡設備。隨著斯諾登洩露文件的逐步公開,全球網絡安全廠商對於美國情報機構網絡空間行動的相關工程體系、裝備體係有了更多可以分析的文獻資料,美國網絡空間超級機器的全貌逐步顯現。

2013年7月,安天發布分析文章,指出斯諾登事件暴露的重點內容主要包括:一是“棱鏡”項目作為NSA網絡情報系統的一個組成部分,主要利用美國互聯網企業所提供的接口進行數據檢索、查詢和收集工作;二是谷歌、微軟、蘋果、臉譜等美國大型互聯網企業大多與此計劃有關聯;三是NSA下屬的特定入侵行動辦公室(TAO)對中國進行了長達15年的攻擊,相關行動得到了思科的幫助;

2017年12月安天發布系列文章,深度解析斯諾登洩露文件中的“星風”計劃等,指出美國開展了以“棱鏡”為代表的大量網絡情報竊聽項目和計劃,形成覆蓋全球的網絡情報獲取能力,並在此基礎上,建立了以“湍流”(TURBULENCE)為代表的進攻性能力支撐體系,通過被動信號情報獲取、主動信號情報獲取、任務邏輯控制、情報擴散與聚合、定向定位等相關能力模塊,實現完整的網絡空間情報循環,再結合“監護”(TUTELAGE)、“量子”(QUANTUM)等網絡空間攻防能力模塊,進一步實現情報驅動的網絡空間積極防禦和進攻行動;

2022年3月,中國網絡安全廠商360發布報告,披露NSA長達十餘年對全球發起的無差別攻擊,尤其對“量子”攻擊系統、“酸狐狸”(FOXACID)零日漏洞攻擊平台、“驗證器”(VALIDATOR)和“聯合耙”(UNITEDRAKE)後門進行分析,分析表明全球受害單位感染量或達百萬級。

全球網絡安全業界和學術界通過不懈努力,證實了美國通過植入後門操縱國際信息安全標準的行徑。其做法動搖了整個互聯網的技術信任基礎,對全球國際關係生態環境造成極為惡劣的影響。

2007年,微軟密碼學家從技術角度進行分析,說明美NIST在2006年通過SP 800-90A推薦的雙橢圓曲線(Dual EC)確定性隨機位發生器(DRBG)算法存在可植入後門的可能性;

2013年斯諾登洩露文檔不僅證實了此前的後門猜測,還曝光了NSA對密碼體系的長期、系統性的操控,利用加密標準漏洞對全球的監控;

2015年,美國“連線”雜誌披露了NSA對VPN通信攻擊的加密漏洞Logjam;

2020年,美國、德國和瑞士媒體聯合披露CIA通過操縱密碼機生產廠商Crypto AG,長期竊取全球多個國家政企用戶加密通訊內容。

固件是寫入硬件的軟件,其比操作系統更底層,甚至先於操作系統加載。如果把病毒寫入固件中,就更隱蔽和難以發現。全球網絡安全產業界和學術界逐步證實了美國利用硬盤固件完成“持久化”的攻擊活動。

2014年1月,專注研究BIOS安全的網絡安全專家達爾馬萬·薩利亨(Darmawan Salihun)撰文,分析曝光NSA的BIOS後門DEITYBOUNCE、GODSURGE等,並將這些惡意軟件稱為“上帝模式”;

2015年2月至3月期間,卡巴斯基發布系列報告,揭露名為“方程式組織”(Equation Group)的APT組織,稱其已活躍了近20年,是“震網”和“火焰”病毒的幕後操縱者,在攻擊複雜性和攻擊技巧方面超越了歷史上所有的網絡攻擊組織。

2016年,卡巴斯基根據RC算法的常量值,驗證了黑客組織“影子經紀人”洩露的NSA數據屬於“方程式組織”,指出“方程式組織”在高價值目標中針對硬盤固件實現攻擊持久化的植入;

2015年3月和4月,安天先後發布兩篇報告,分析“方程式組織”主要攻擊平台的組成結構、關聯關係、回傳信息、指令分支、C2地址、插件功能,並解析了關鍵插件“硬盤重編程”模塊的攻擊技術原理,以及多個組件的本地配置和網絡通訊加密算法和密鑰;

2022年2月,中國網絡安全廠商奇安信發布報告稱,通過“影子經紀人”與斯諾登洩露的數據驗證了Bvp47是屬於NSA“方程式組織”的頂級後門,並還原了Dewdrops、“飲茶”(Suctionchar_Agent)嗅探木馬與Bvp47後門程序等其他組件配合實施聯合攻擊的場景。

網絡安全研究人員發現,超級攻擊組織力圖將其載荷能力擴展到一切可以達成入侵和持久化的場景。在這些場景中,各種服務器操作系統,如Linux、Solaris、FreeBSD等,更是其高度關注的目標。基於這樣的研判,對於“方程式組織”這一超級APT攻擊組織,網絡安全廠商展開了細緻深入的跟踪研究。

2015年2月,卡巴斯基提出“方程式組織”可能具有多平台攻擊能力,有實例證明,“方程式組織”惡意軟件DOUBLEFANTASY存在Mac OS X版本;

2016年11月,安天發布報告,分析了“方程式組織”針對多種架構和系統的攻擊樣本,全球首家通過真實樣本曝光該組織針對Solaris(SPARC架構)、Linux系統攻擊能力;

2017年1月,安天基於“影子經紀人”洩露的“方程式組織”樣本分析,繪製“方程式組織”作業模塊積木圖,揭示了美國通過精細化模塊實現前後場控制、按需投遞惡意代碼的作業方式。

2017年5月12日,WannaCry勒索軟件利用NSA網絡武器中的“永恆之藍”(Eternalblue)漏洞,製造了一場遍及全球的巨大網絡災難。超級大國無節制地發展網絡軍備,但又不嚴格保管,嚴重危害全球網絡安全。

微軟曾在2017年3月份發布了“永恆之藍”漏洞的補丁,而“影子經紀人”在2017年4月公佈的“方程式組織”使用的網絡武器中包含了該漏洞的利用程序,黑客正是運用了這一網絡武器,針對所有未及時打補丁的Windows系統電腦實施了此次全球性大規模攻擊;

中國國家互聯網應急中心(CNCERT)確認WannaCry勒索軟件在傳播時基於445端口並利用SMB服務漏洞(MS17-010),總體可以判斷是由於此前“影子經紀人”披露漏洞攻擊工具而導致的黑產攻擊威脅;

卡巴斯基分析認為網絡攻擊所用的黑客工具“永恆之藍”是由“影子經紀人”此前在網上披露,來自NSA的網絡武器庫;

安天對該勒索軟件利用的SMB漏洞MS17-010進行分析,將其定性為“軍火級攻擊裝備的非受控使用”,並隨後發布了“關於系統化應對NSA網絡軍火裝備的操作手冊”;

360檢測到該勒索軟件傳播後迅速發布警報,呼籲民眾及時安裝系統補丁和安全軟件,並在獲取到樣本後,推出了系列解決方案。

美國網絡武器庫中的其他“軍火”一旦洩露可能會被針對性地使用,其衍生的危害可能不低於“永恆之藍”,它們的存在和洩露更加令人擔憂。

美國未對其銷售的自動化攻擊平台進行有效約束管控,導致滲透攻擊測試平台Cobalt Strike等成為黑客普遍利用的工具,不僅給全球網絡空間埋下了安全隱患,而且對他國安全造成了無法預估的潛在影響。

2015年5月,安天發現在一例針對中國政府機構的準APT攻擊事件中,攻擊者依托Cobalt Strike平台生成的、使用信標(Beacon)模式進行通信的Shellcode,實現對目標主機遠程控制。在2015年中國互聯網安全大會(ISC 2015)上,安天對Regin、Cobalt Strike等主要商業化網絡武器進行了系統梳理,分析指出,Cobalt Strike創始人拉菲爾·穆奇在美軍現役和預備役網絡部隊的服役和研發背景,清晰地反映了美軍事網絡技術和能力的外溢及破壞性;

美國安全公司Proofpoint調查結果顯示,2020年威脅行為體對Cobalt Strike的運用較上一年增加了161%,2019年至2021年,濫用Cobalt Strike的攻擊中有15%與已知的黑客組織有關;

美國網絡安全公司Sentinelone分析顯示,Egregor勒索軟件的主要分發方式是Cobalt Strike;

奇安信監測發現,威脅組織“Blue Mockingbird”利用Telerik UI漏洞(CVE-2019-18935)攻陷服務器,進而安裝Cobalt Strike信標並劫持系統資源挖掘門羅幣。

2015年6月22日,斯諾登披露了美國、英國有關情報機構實施的“拱形”計劃(CamberDADA)。該計劃主要利用美國入侵全球運營商的流量獲取能力,對卡巴斯基等反病毒廠商和用戶間通訊進行監控,以獲取新的病毒樣本及其他信息。該計劃後續目標包括歐洲和亞洲16個國家的23家全球重點網絡安全廠商,其中包括中國網絡安全廠商安天。

分析認為,“拱形”計劃的目的:一是捕獲全球用戶向反病毒廠商上報的樣本,二是為TAO提供可重用樣本資源,三是監測反病毒廠商的處理能力及是否放行某些惡意代碼樣本。

美國“攔截者”刊文稱,“拱形”計劃顯示自2008年開始NSA就針對卡巴斯基和其他反病毒廠商的軟件展開了系統性的間諜活動;

美國“連線”刊文稱,“拱形”計劃描繪了一個系統性的軟件“逆向工程”活動,通過監控網絡安全廠商發現軟件漏洞,以便幫助情報機構繞過這些軟件;

美國“福布斯”刊文稱,“拱形”計劃監控名單是美國情報機構對“五眼聯盟”國家以外的、有能力發現和遏制其網絡活動的安全廠商“黑名單”;

中國新華社刊文稱,被列入監控範圍的反病毒企業紛紛對此表示不安,同時均稱對其安全產品有信心,沒有發現產品受到削弱;

安天發布聲明稱,洩密文檔披露的主要是相關情報機構在公網信道監聽獲取用戶上報給廠商的郵件,並非是對安全廠商自身的網絡系統和產品進行的攻擊。此份監控“目標名單”的出台,將使本已出現裂痕與猜忌的全球安全產業更趨割裂。

“影子經紀人”和維基解密洩露數據進一步揭示了美國NSA和CIA兩大情報機構網絡軍火庫的真實面目。 “影子經紀人”分批曝光了NSA針對網絡安全設備的攻擊裝備、針對全球服務器攻擊列表清單、入侵SWIFT機構資料、FuzzBunch(FB)漏洞攻擊平台和DanderSpritz(DSZ)遠控平台等網絡武器裝備,並稱這些攻擊裝備與“方程式組織”有關。 NSA針對的目標包括俄羅斯、日本、西班牙、德國、意大利等在內的超過45個國家的287個目標,持續時間長達十幾年。 “維基解密”曝光了8761份據稱是CIA網絡攻擊活動的秘密文件,其中包含7818個網頁和943份附件。洩露的文件包含龐大攻擊裝備庫的文檔信息,其平檯面覆蓋非常廣泛,不僅包括Windows、Linux、iOS、Android等常見的操作系統,也包括智能電視、車載智能係統、路由器等網絡節點單元和智能設備。

全球網絡安全學術界和產業界在震驚之餘,紛紛開始對洩露的資料進行整理和分析。針對“影子經紀人”曝光的材料,梳理出了NSA網絡作業體系中以FB、Operation Center(OC)和DSZ為代表的三大核心模塊;而維基解密曝光的“七號軍火庫”(Vault 7)包含的CIA網絡作業15個工具(集)和5個框架,也得到較為全面的整理。

2017年12月至2018年11月,安天發布“美國網絡空間攻擊與主動防禦能力解析”系列報告,從情報循環、進攻性能力支撐、攻擊裝備和積極防禦等多角度對美國網絡空間攻防能力進行了系統化梳理;

2018年10月,卡巴斯基對DSZ中的DarkPulsar後門進行了深度分析,其持久性和潛伏能力的研究結果表明,背後的開發者非常專業,針對的是具有長期監視和控制價值的目標;

2021年12月,以色列安全廠商Checkpoint分析DSZ中的Double Feature組件後得出結論,DSZ(以及FB和OC)都是“方程式組織”龐大的工具集;

2020年3月,360披露了CIA攻擊組織(APT-C-39)對中國航空航天、科研機構、石油行業、大型互聯網公司以及政府機構等關鍵領域長達十一年的網絡滲透攻擊;2022年3月,360發布關於NSA攻擊組織APT-C-40的分析報告稱,該組織早在2010年就開始了針對中國系列行業龍頭公司的攻擊;

2022年3月,中國國家計算機病毒應急處理中心(CVERC)正式公開發布了對NSA使用“NOPEN”木馬的分析報告。 2022年9月曝光的針對中國西北工業大學攻擊中,NSA使用了多達41種網絡武器,其中就有“影子經紀人”洩露過的NOPEN。

2017年4月14日,“影子經紀人”曝光的美國網絡攻擊相關數據中包含一個名為SWIFT的文件夾,其中包含一起2012年7月至2013年9月期間,針對中東地區最大的SWIFT服務提供商EastNets發起的攻擊行動。該行動成功竊取了EastNets在比利時、約旦、埃及和阿聯酋的上千個僱員賬戶、主機信息、登錄憑證及管理員賬號。

2019年6月,安天基於“影子經紀人”洩露資料與歷史捕獲分析成果進行關聯分析,完整復盤了“方程式組織”攻擊中東最大SWIFT金融服務提供商EastNets事件,還原美國攻擊跳板、作業路徑、裝備運用、戰術過程、場景環境和作業後果,總結了美國此次作業使用的攻擊裝備信息,指出美國擁有覆蓋全平台全系統的攻擊能力和大量的零日漏洞儲備。

美國利用其在網絡空間的話語權,干擾和打壓正常國際交流,阻撓信息的傳播和共享,而全球網絡安全廠商和學術人員在各種國際會議和論壇上持續努力,揭露美國網絡行為、意圖和活動。

2015年,德國《明鏡周刊》披露了NSA通過侵入(並利用)第三方網絡基礎設施,獲取情報或實施網絡攻擊的“第四方情報收集”手法和項目。卡巴斯基公司研究人員在2017年的Virus Bulletin年度會議上分析了這一攻擊手法的隱蔽性和高度複雜性;

2016年,美國哥倫比亞大學國際與公共事務學院的高級研究人員傑森·希利(Jason Healey)撰文,深入分析了美國漏洞公平裁決程序(VEP)自2008到2016年的發展歷程,並對當前(2016年)美國可能囤積的零日漏洞軍火數量進行了謹慎的估算;

中國復旦大學沈逸教授在2013年“新時代網絡威脅之路”研討會對美國國家監控行為進行歷史梳理;

安天在2015年“中俄網絡空間發展與安全論壇”上,對美“方程式組織”的特點、能力及對中國重點基礎工業企業攻擊情況進行了分析。

近年來,美國為了維護其政治霸權、經濟利益以及軍事技術和能力優勢,泛化“國家安全”概念,制裁具備技術競爭力的他國知名網絡安全企業,不顧破壞國際秩序和市場規則,不惜損害包括美國在內的全球消費者利益。其主要做法包括:

禁用卡巴斯基的軟件產品。 2017年9月13日,美國國土安全部以卡巴斯基可能威脅美國聯邦信息系統安全為由,要求所有聯邦機構90天內卸載所使用的卡巴斯基軟件產品;

運用實體清單制約中國企業發展。 2020年5月22日,網絡安全企業——奇虎360被美國商務部列入“實體清單”;

對曝光美國網絡攻擊行為的他國安全企業施壓。 2016年12月22日,美國NetScout公司發文稱中國網絡安全公司安天是“中國反APT”代言人;2022年2月17日,美國國會“美中經濟與安全審查委員會”(USCC)聽證會特別點名安天和奇虎360,因其公開發表了對NSA和CIA網絡空間行動的分析。

對中國網安企業另冊排名並據此打壓。自2019年起,Cybersecurity Ventures的“網絡安全500強”名單被“網絡安全公司熱門150強名單”所取代,上榜的均為歐美廠商。 2020年9月,Cybersecurity Ventures發布中國最熱門、最具創新性的“中國網絡安全公司”名單,包括安天、奇虎360、奇安信、山石網科、安恆、深信服、微步在線等20家企業,而2022年USCC聽證會專家正是依據此份名單,建議美商務部、財政部將其中企業列入實體名單、制裁名單。

美國銀行週一再次發布經濟衰退警告,美銀在一封電子郵件中寫道:近期的經濟數據暗示美聯儲的激進加息正在給美國經濟降溫,第二季度GDP有萎縮風險。

美銀稱,美國經濟數據顯示出第一季度正在穩步放緩的趨勢,這也讓第二季度的經濟活動看起來很疲軟。

美銀全球研究部董事總經理兼首席投資策略師Michael Hartnett,在一份報告中詳細給出美國經濟放緩的論據。

首先,美國製造業活動明顯下降。 3月的ISM製造業指數僅錄得46.3,創下2020年5月以來的最低水平。而當ISM數據低於45時,美國經濟基本上逃不了衰退的命運。

其次,ISM製造業新訂單指數降至44.3,同時標普500指數成份股每股收益也保持下降趨勢。而出現這種現象的歷史年份(1991年、2001年、2008年和2020年),美國經濟都經歷了不同程度的危機。

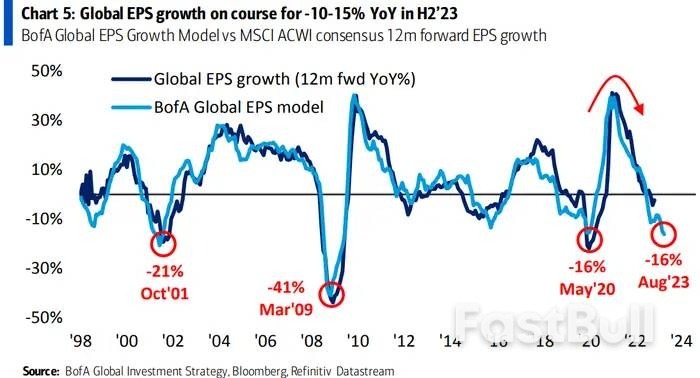

按照美銀全球公司業績模型預測,到今年8月上市公司每股收益將同比下降16%。這更加接近歷史上出現經濟衰退的年份。

就業市場數據開始疲軟、全球房價開始下跌、信貸緊縮的擔憂以及歐洲銀行貸款連續三個月下降等,這些不同尋常的數據加深了美銀對美國經濟衰退的擔憂。

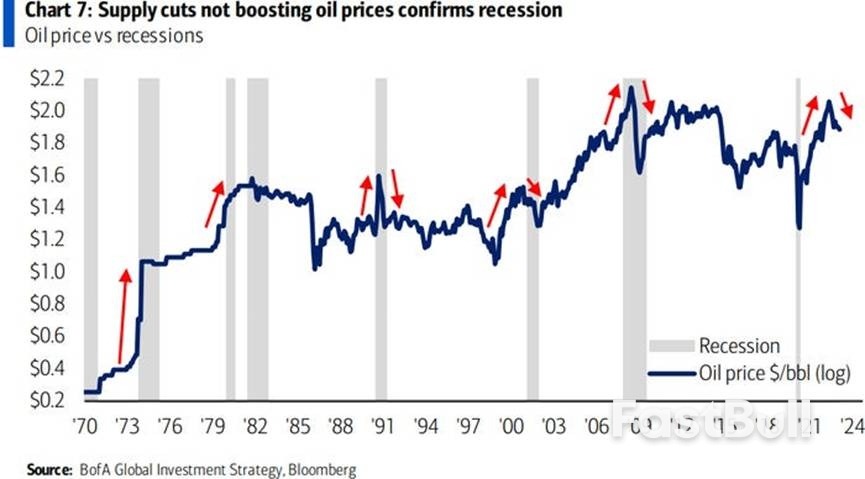

此外,美銀還指出,油價一般在進入衰退前出現上漲,並在衰退期間下跌。考慮到近期歐佩克+減產和中國對石油需求的推動不及預期,油價當前的波動很可能是另一個經濟衰退的信號。

美銀最後指出,歷史上的經濟衰退都對股市產生了負面影響,且事先都沒有充分體現。其認為標普500指數仍有進一步下行的空間。

美銀建議在最後一次加息前賣出股票,它還警告稱,投資人心中對降息預期太過樂觀,而對經濟衰退這一前景不夠悲觀。

美聯儲“三把手”紐約聯儲主席威廉姆斯(John Williams)當地時間週一否認了美聯儲激進加息加劇了近期金融行業壓力的這一悲觀說法——近期美國銀行業危機引發了市場對金融行業的擔憂。這位FOMC永久票委週一在紐約大學《經濟評論》(Economics Review)組織的一場討論中表示:“我個人認為,這兩家銀行在3月份的流動性問題背後,加息步伐並不是真正的原因。”“我認為,人們都清楚這些機構存在的一些相當特殊的具體問題。”

上月的“矽谷銀行倒閉事件”是美國歷史上第二大銀行倒閉事件;矽谷銀行與美國另一銀行Signature Bank在存款遭到擠兌後被監管機構接管。

雖然3月利率會議時期正值矽谷銀行引發的美國銀行業危機擴散最快的時期,但是美聯儲官員們在上個月仍堅持將基準利率上調了25個基點,使其政策基準利率從一年前的接近零升至4.75%至5%的這一2008年金融危機以來最高區間。

如今,美聯儲官員們正試圖評估最近的銀行業動盪會在多大程度上導致信貸稀缺,這種性質的轉變可能會減緩美國經濟增長。

“正如大家所知道的那樣,過去發生過信貸收緊的情況,”威廉姆斯表示,並指出這可能會影響支出和就業。 “我們真的不知道這次是否會發生這種情況。我們還沒有看到信貸狀況收緊的任何非常明確的跡象,我們不知道這些影響會有多大。”

紐約聯邦儲備銀行星期一早些時候公佈的一份報告顯示,消費者對自己獲得信貸的能力越來越悲觀。認為獲得信貸變得更加困難的美國家庭比例,在上月升至該機構開展消費者預期調查近10年來的最高水平。

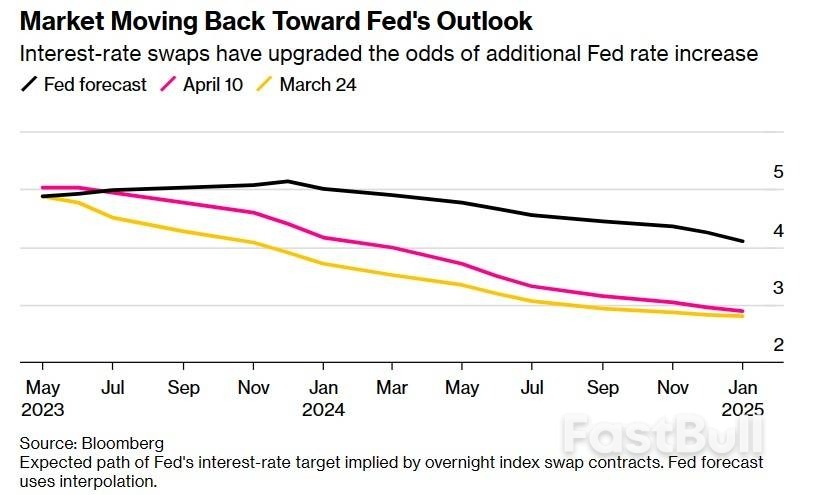

美聯儲官員此前通過激進加息以遏制高通脹。根據他們的預測中值,上個月18位官員預計年底前利率將達到5.1%。這意味著5月將是本輪加息週期最後一次加息,預計幅度25個基點。交易員們普遍押注美聯儲將在5月2日至3日的下次會議上採取這一行動,但預計美聯儲將在年前降息至少50個基點。但根據美聯儲官員們近期發表的言論,多數官員不認為美聯儲在今年會降息。此外,多數美聯儲官員們仍然不斷強調,努力應對棘手的通脹問題和緩解美國銀行業危機不衝突。

威廉姆斯淡化了市場預期對政策制定者的重要性,強調他不擔心市場對利率的看法與美聯儲的觀點不同。他表示:“最後,我不太擔心市場對未來貨幣政策的預期,因為投資者可能對經濟表現和前景有著不同的看法。”“最終,我們需要做出我們認為正確的政策決定,以實現就業最大化和價格穩定的最終目標。”

克利夫蘭聯儲主席梅斯特(Loretta Mester)此前曾公開表示,儘管美國經濟似乎正在放緩,但美聯儲可能還會加息,梅斯特稱其並不認同今年降息的市場預期。威廉姆斯預計今年的通脹率將回落至3.75%左右,預計到2025年實現2%的通脹目標,他強調通脹預期存在很多不確定性;他還預計今年美國經濟增長將低於1%,預計未來幾個月美國的失業率可能升至4%到4.5%——這一預測明顯高於上週五3月非農報告的失業率3.5%這一歷史性低位。

由於上週五美國在假期縮短的交易時段公佈了強勁的就業數據,交易員提高了美聯儲5月份再次加息25個基點的可能性。與美聯儲會期掛鉤的互換合約定價表明,美聯儲在5月3日將政策利率區間上調至5%-5.25%的可能性超過80%。 5月份的合約利率上升至略高於5.03%,較上次加息以來的有效政策利率高出20個基點。

然而,互換合約繼續預期年底前降息。 12月的合同利率約為4.40%,這反映出,從5月份的預期峰值來看,利率至少會下調兩次25個基點。

在中國半導體產業遭受美國瘋狂圍獵打壓的同時,粉絲量龐大的中國應用程序又成了美國對華科技戰的目標。

美國國會對海外版抖音TikTok的聽證會剛剛收場,近日美國又接連祭出新招,採取多種手段,企圖進一步扼殺中國APP。

據外媒報導,另一款在美國很火的中國跨境電商應用Shein(希音)正遭受部分政客的抵制,美國還新成立了一個名為“關閉Shein”民間聯盟,該團體認為,Shein對美國造成了“前所未有”的威脅。

美國佛羅里達州近日則發出禁令,在全州範圍的公立大學封禁TikTok、微信和QQ,學校網絡禁止連入這些應用,學校設備也禁止安裝這些應用。

英國《衛報》直言,美國正對華髮起一場“APP戰爭”。

對於打壓中國應用程序的理由,美國官方給出的說法是這類應用掌握了大量美國用戶的數據,而這些數據很可能會被中國政府獲取。

但是到目前為止,美國並沒有找到任何關於這類應用會將用戶數據洩露給中國政府的證據。

在美國國會舉行的TikTok聽證會上,TikTok CEO週受資向美方明確表示,相關數據的服務器就保存在美國本土,由美國公司負責管理,此外公司還採取了第三方監控、審查和驗證等措施,來保障數據安全。

交易股票、貨幣、商品、期貨、債券、基金等金融工具或加密貨幣屬高風險行為,這些風險包括損失您的部分或全部投資金額,所以交易並非適合所有投資者。

做出任何財務決定時,應該進行自己的盡職調查,運用自己的判斷力,並諮詢合格的顧問。本網站的內容並非直接針對您,我們也未考慮您的財務狀況或需求。本網站所含資訊不一定是即時提供的,也不一定是準確的。本站提供的價格可能由造市商而非交易所提供。您做出的任何交易或其他財務決定均應完全由您負責,並且您不得依賴通過網站提供的任何資訊。我們不對網站中的任何資訊提供任何保證,並且對因使用網站中的任何資訊而可能造成的任何交易損失不承擔任何責任。

未經本站書面許可,禁止使用、儲存、複製、展現、修改、傳播或分發本網站所含數據。提供本網站所含數據的供應商及交易所保留其所有知識產權。